Kybernetická bezpečnost v ČR: leden 2022 byl podle NÚKIB průměrný

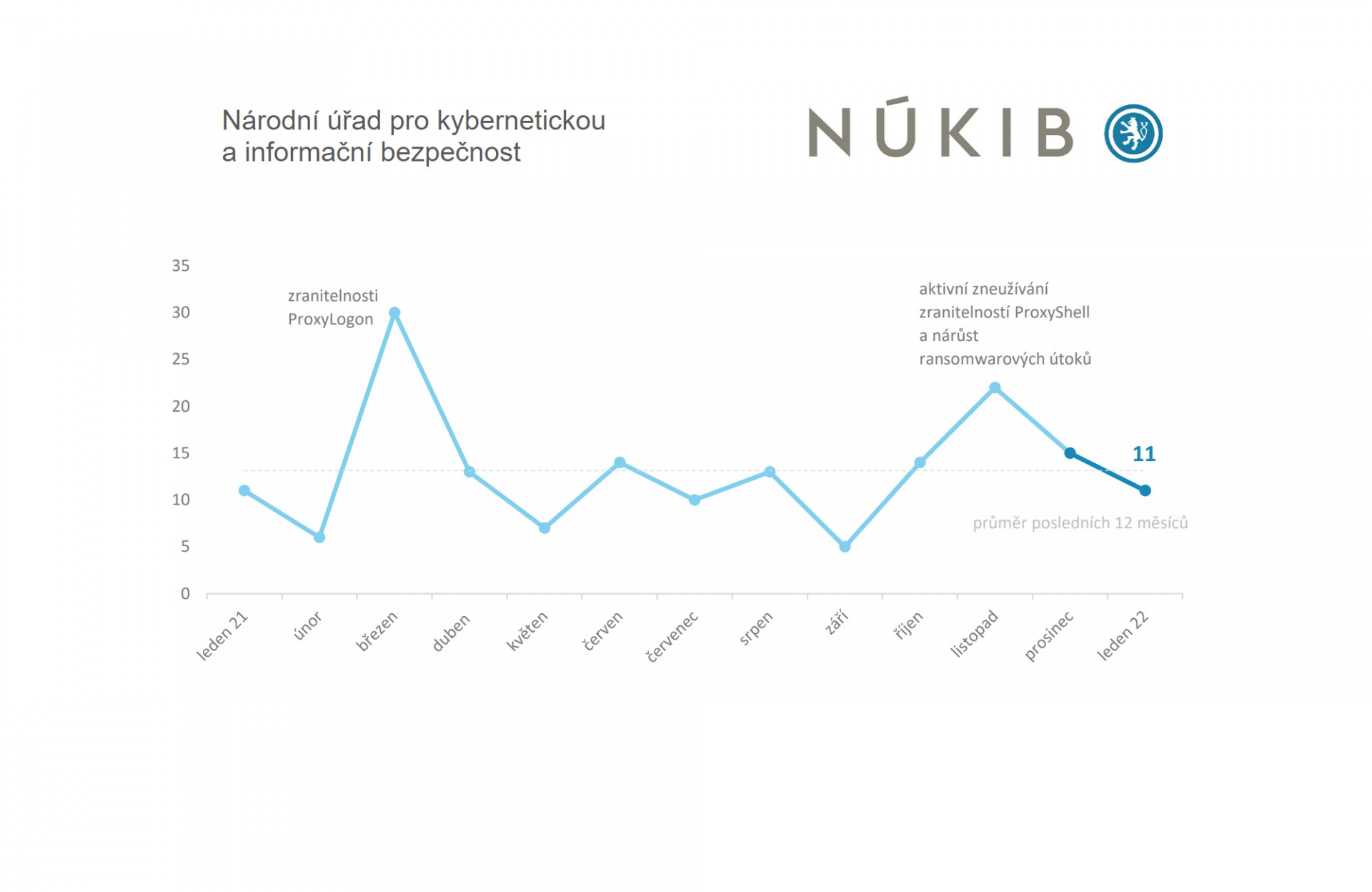

Podle Národního úřadu pro kybernetickou byl měsíc leden 2022 v České republice z hlediska počtu kybernetických incidentů průměrným měsícem.

NÚKIB v lednu poprvé od zveřejnění zranitelnosti Log4Shell zaznamenal incident, ve kterém zneužití této zranitelnosti předcházelo ransomwarovému útoku. Útočníci objevili zranitelnost v programu pro správu virtualizací jedné soukromé společnosti. Přes ni se jim podařilo proniknout do jejich systémů a tam spustit ransomware NightSky.Jde o nový ransomware, který se poprvé objevil v druhé polovině prosince, tedy chvíli po zveřejnění zranitelnosti Log4Shell. Veřejnost také informovala NÚKIB o zranitelnostech systémů patřících dvěma regulovaným subjektům. Slabá místa a zranitelnosti v systémech vystavených do internetu patří k nejčastějším vektorům útoků. Z hlediska počtu útoků však byl leden s jedencáti incidenty lehce pod průměrem posledního roku.

NÚKIB považuje ve svém hodnocení za velmi významný jeden z lednových incidentů. Způsobila ho vadná komponenta v infrastruktuře postižené organizace – nicméně dopady byly natolik závažné, že incident dostal nejvyšší možnou významnost. Šlo o výpadek prvku kritické infrastruktury, který měl plošný dopad na celou zemi.

Tři základní kategorie incidentů

Celkově byly lednové incidenty rozloženy do tří kategorií a dají se rozdělit na útoky způsobující nedostupnost informací, phishingové pokusy a průnik do sítě.

V nedostupnost služeb vyústilo celkem pět incidentů. Ve dvou z těchto případů ovlivnil fungování organizací ransomware, který vedle dat zašifroval i zálohy obětí. Ve zbylých třech případech nedostupnost způsobila technická chyba.

Druhou nejčastější kategorií byly se čtyřmi incidenty podvody, za kterými stály především phishingové kampaně ve státní správě. Jedním incidentem v této oblasti byl také finanční podvod v soukromé společnosti. Útočníci se neznámým způsobem dostali do e-mailové schránky uživatele zodpovědného za zasílání faktur obchodním partnerům a na fakturách změnili platební údaje. Podvržené číslo účtu následně poslali minimálně dvěma zahraničním firmám a tímto způsobem od nich dostali tisíce eur.

Poslední dva incidenty NÚKIB klasifikoval jako průnik, jelikož se u nich útočníci dostali do sítí svých obětí skrze zneužití zranitelnosti, včetně zranitelnosti Log4Shell.

Veřejný sektor je terčem nejčastějších útoků

Téměř dvě třetiny lednových incidentů zasáhly veřejný sektor. Šlo o úspěšné phishingové kampaně, ransomware, ale také kompromitaci skrze zneužití zranitelnosti Log4Shell. Útoky na veřejný sektor patří v incidentech NÚKIB k těm nejčastějším. V posledních dvou letech byl veřejný sektor nejvíce zasaženým sektorem. Podíl kybernetických incidentů týkajících se veřejného sektoru v roce 2021 dosáhl téměř 40 % všech řešených incidentů. Jedním z hlavních důvodu vysokého podílu incidentů ve veřejném sektoru je fakt, že více než polovina regulovaných osob, tedy organizací, které musí dle zákona o kybernetické bezpečnosti hlásit NÚKIB incidenty, jsou právě instituce veřejné správy.

Veřejný sektor je obecně lákavým cílem pro útočníky, a to jak pro APT skupiny sponzorované cizími státy, tak kyberkriminální uskupení. APT skupiny provádí sofistikovanější útoky především proti ministerstvům a dalším institucím centrální státní správy, které jsou pro ně zdrojem zpravodajsky, vojensky, politicky i ekonomicky významných informací. Kybernetické špionážní operace usilující o získání podobných informací jsou dlouhodobého charakteru a vyžadují po útočnících pokročilé schopnosti dlouhodobě se vyhýbat odhalení a nepozorovaně z napadeného systému exfiltrovat data. Takovou úrovní know-how disponují zejména státní aktéři nebo jimi sponzorované skupiny. Tyto útoky se nevyhýbají ani ČR, NÚKIB už jich v minulosti několik řešil.

Co se týká phisingu, NÚKIB na začátku roku 2022 evidoval dvě phishingové kampaně, které se dotkly českých veřejných institucí. V obou případech se útočníkům podařilo kompromitovat uživatelské účty a z nich rozesílat další phishing na různé domény, včetně dalších veřejných institucí. V jedné z kampaní útočník použil tzv. thread hijacking, kdy navázal na již existující komunikaci své oběti a zprávy se škodlivými odkazy poslal v odpovědi na tato vlákna. Napadené organizaci se podařilo situaci během 24 hodin od kompromitace vyřešit, ale není přesně známo, kolik uživatelů z dalších organizací se následně nakazilo.

Zranitelnost Log4Shell stále na pořadu dne

V lednu také pokračovalo zneužívání zranitelnosti Log4Shell. Tato zranitelnost způsobila dva z incidentů, které NÚKIB řešil. Útočníci v prvním případě kompromitovali server pro správu mobilních zařízení v jedné instituci veřejné správy, ale žádné další škody nenapáchali. Ve druhém případě útočníci po zneužití zranitelnosti ve VDI VMware Horizon nainstalovali do systémů české soukromé společnosti ransomware a zašifrovali její systémy. Veřejnost také informovala NÚKIB o nedostatcích domén patřících dvěma regulovaným subjektům.

NÚKIB v lednu řešil dva případy ransomwaru, což je oproti předchozím dvěma měsícům z hlediska jejich počtu pokles. První byl ransomware Jigsaw ve státní organizaci, druhý ransomware NightSky v soukromé společnosti. Případ ransomwaru NightSky je zajímavý, jelikož pravděpodobně jde o první český případ, kdy útočníci nejdříve zneužili zranitelnosti Log4Shell, aby se dostali do sítě oběti, a následně zašifrovali její systémy. NightSky je nový ransomware, který začal poprvé útočit ve druhé polovině prosince 2021, tedy chvíli po zveřejnění zranitelnosti. Podle společnosti Microsoft ho ve své kampani používá konkrétní čínská skupina pojmenovaná DEV0401, nelze ale vyloučit ani použití ze strany jiného aktéra.

Téměř polovina lednových incidentů sice skončila nedostupností služeb, ale žádný z nich nebyl zapříčiněn DoS nebo DDoS útokem. A to je pro českou kybernetickou bezpečnost zatím dobrá zpráva.

Zdroj: Národní úřad pro kybernetickou bezpečnost