Budování proaktivního bezpečnostního dohledu v organizacích

Kdo má již nějaké zkušenosti s budováním takovýchto typů služeb, určitě mi dá za pravdu, že to není cesta zdaleka jednoduchá. Proto bychom se rádi podělili o naše praktické zkušenosti s budováním těchto služeb proaktivního bezpečnostního dohledu a sdíleli určitá doporučení, která mohou pomoci překlenout alespoň nejzásadnější úskalí.

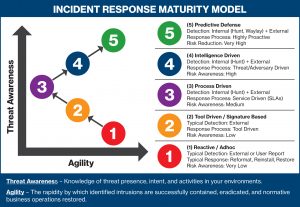

Pokud se podíváme na jednotlivé vývojové stupně, které definují úroveň vyspělosti proti kybernetickým hrozbám na straně jedné, a zároveň rychlost obnovy business operací při kybernetickém incidentu na straně druhé, zjistíme, že je posun organizace na cestě k vyšší odolnosti proti kybernetickým hrozbám poměrně náročný.

Výchozím bodem většiny zákazníků je bod 2 na výše uvedeném schématu, kdy se o bezpečnost zákazníka „starají“ nakoupené technologie. Tento stupeň stále ještě představuje nízkou úroveň odolnosti proti kybernetickým hrozbám, neboť detekce kybernetických incidentů a související response na kybernetický incident je čistě v moci daných technologií. Pokud dané bezpečnostní zařízení nemá schopnost útok detekovat (například kvůli vyspělosti kybernetické hrozby nebo špatné konfiguraci technologie), pak takovýto útok není technologiemi zastaven a dochází k nekontrolované kompromitaci zákazníka. S nástupem tzv. Advanced Persistent Threats (APT), neboli pokročilých kybernetických hrozeb využívajících aktuálních zranitelností IT technologií a aplikací, roste význam potřeby posunu zákazníků na vyšší úroveň odolnosti, danou body 3 a vyššími v daném maturity modelu. Je nutno si připomenout, že jakýkoliv posun ve vývojových stupních pro Incident Response je postupný, a nelze žádný vývojový stupeň přeskočit. Sklon křivky na daném obrázku určující příslušný progres v oblasti vývoje odolnosti proti hrozbám je zachycen jako optimální možný. Praxe bohužel ukazuje, že se ve skutečnosti nerespektováním určitých principů může sklon významně snížit. To se týká zejména přechodu zákazníka mezi stavem 2 a 3, tedy právě v situaci, kdy se rozhodl zvýšit připravenost na kybernetické hrozby implementováním služeb proaktivního bezpečnostního dohledu (SOC). Výsledek pak může být paradoxně i ten, že svojí Risk Awareness nezvýší. S posunem spojené snížení flexibility obnovy business operací díky definovanému SLA pro řešení incidentů naopak opticky zhorší přínos takové služby pro zákazníka. Jedním z typických viditelných projevů takovéto nezvládnuté služby je zahlcení SOC týmu řešením false positive incidentů s minimální schopností reálně detekovat a zvládat pokročilé hrozby, které byly jednou z motivací pro jeho vybudování.

Problémy při budování SOC týmů

Každý SOC potřebuje mít jasně vymezené prostředí, které bude chránit. Toto prostředí musí mít pod kontrolou, tj. musí znát všechna reálně komunikující ICT aktiva, mít k dispozici informace o jejich komunikačním chování, znát jejich technické či business vlastníky a v neposlední řadě i vazby těchto ICT aktiv na příslušné poskytované business služby. Jakýkoliv deficit v této oblasti může znamenat neefektivitu týmu SOC projevující se falešnými incidenty, délkou šetření incidentů, případně neschopností prioritizovat incidenty v kontextu jejich business kritičnosti. V této oblasti bohužel hodně firem havaruje, protože jejich stávající Asset managementy a konfigurační databáze neobsahují aktuální či pro SOC využitelné informace.

Mezi další problematické oblasti, které doprovázejí budování SOC v organizacích, patří:

- návaznost procesů SOC (zejména Incident Management procesu) na ostatní související procesy v organizaci (patch management, související IT procesy);

- vytvoření znalostní báze pro eliminaci false positive incidentů;

- implementace SIEM nástrojů pro jejich využitelnost SOC týmem (vytvoření tzv. playbooks – souboru činností SOC týmu jako reakcí na určité scénáře, vytvoření detekčních mechanismů pro pokročilé hrozby, šetření útoků v rámci celého jejich životního cyklu …);

- schopnost rychlé identifikace a izolace nakaženého zařízení;

- automatizace detekčních a remediačních schopností s využitím pokročilých – tzv. Next Generation řešení a jejich integrace s nástroji SIEM (zejména s podporou vyšetřování na koncových zařízeních).

Výčet problematických oblastí není zdaleka úplný. Významnou oblastí, která nesmí být podceněna při zavádění SOC do organizace, je lidský faktor. Kompetence SOC týmu zásadním způsobem ovlivňují jeho roli v prevenci, detekci a při zvládání kybernetických incidentů. Zkušenost z praxe ukazuje, že bez reálných zkušeností s kybernetickými útoky a jejich projevy na infrastruktuře trpí SOC týmy tzv. provozní slepotou, tj. tyto útoky (či jejich symptomy) na pozadí ostatních událostí nezachytí. Souvisejícím problémem je připravenost IT specialistů, pověřených správou konkrétních IT aktiv, k nezbytným součinnostem se SOC týmem. Právě jejich schopnost rozlišit na jimi spravovaných systémech provozní incident od bezpečnostního, případně dle pokynů týmu SOC realizovat příslušná nápravná opatření, je pro prevenci, zachycení a zvládnutí kybernetického útoku klíčová. Obecně lze říci, že každá implementace SOC do organizace vyžaduje určitou harmonizaci vzájemných vazeb a komunikací mezi týmem SOC a ostatními organizačními složkami u zákazníka. Úspěšnost zavedení SOC má přímou souvislost s odpovídající firemní kulturou, proto je nutné, aby určitou mírou edukace prošly všechny složky na straně organizace. Takovouto harmonizaci vztahů a vazeb je nutno pravidelně prověřovat pod zátěží a tlakem reálných kybernetických útoků, protože pod tlakem a stresem je chování zainteresovaných stran jiné než v dobách klidových.

že bez reálných zkušeností s kybernetickými útoky a jejich projevy na infrastruktuře trpí SOC týmy tzv. provozní slepotou, tj. tyto útoky (či jejich symptomy) na pozadí ostatních událostí nezachytí. Souvisejícím problémem je připravenost IT specialistů, pověřených správou konkrétních IT aktiv, k nezbytným součinnostem se SOC týmem. Právě jejich schopnost rozlišit na jimi spravovaných systémech provozní incident od bezpečnostního, případně dle pokynů týmu SOC realizovat příslušná nápravná opatření, je pro prevenci, zachycení a zvládnutí kybernetického útoku klíčová. Obecně lze říci, že každá implementace SOC do organizace vyžaduje určitou harmonizaci vzájemných vazeb a komunikací mezi týmem SOC a ostatními organizačními složkami u zákazníka. Úspěšnost zavedení SOC má přímou souvislost s odpovídající firemní kulturou, proto je nutné, aby určitou mírou edukace prošly všechny složky na straně organizace. Takovouto harmonizaci vztahů a vazeb je nutno pravidelně prověřovat pod zátěží a tlakem reálných kybernetických útoků, protože pod tlakem a stresem je chování zainteresovaných stran jiné než v dobách klidových.

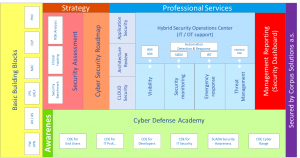

Naše společnost je připravena pomoci Vám vypořádat se s výše uvedenými problémy při etablování SOC v organizaci. Úvodním krokem naší práce je na základě aktuálního poznání situace u zákazníka vytvoření tzv. strategické Roadmapy. Roadmapa, jíž předchází tzv. Security Assessment, je obvykle prvním krokem v našem přístupu (viz obr. č. 2) k budování proaktivní bezpečnosti a definuje posloupnost nezbytných kroků a součinností pro zavedení SOC v organizaci. Z nabízených řešení bychom rádi zdůraznili nástroj CSx, který pomáhá s visibilitou chráněného prostředí a poskytuje reálný obraz stavu ICT aktiv a souvisejících uskutečněných komunikačních vazeb s potřebnou historií. Součástí naší nabídky je i ucelený program Cyber Defense Academy, tedy ucelený soubor tréninků pro specialisty SOC, pracovníky spravující IT, IT security technologie, pro specialisty z oblasti průmyslových (OT) sítí a pro koncové uživatele.