Analýza provozu internetu společnosti Cisco upozornila na rizika práce na dálku

Studie společnosti Cisco ukázala, jak vypadají hrozby, které se snaží využít toho, že lidé pracují na dálku.

Analýza internetového provozu zaznamenala nárůst počtu kybernetických útoků na vzdálené pracovníky a odhalila nové výzvy. Téměř v 90 % organizací se například vyskytl alespoň jeden uživatel, který se pokusil připojit k phishingové stránce. Tato zjištění upozorňují na kritickou potřebu ochrany před hrozbami na internetu bez ohledu na místo fungování zaměstnance.

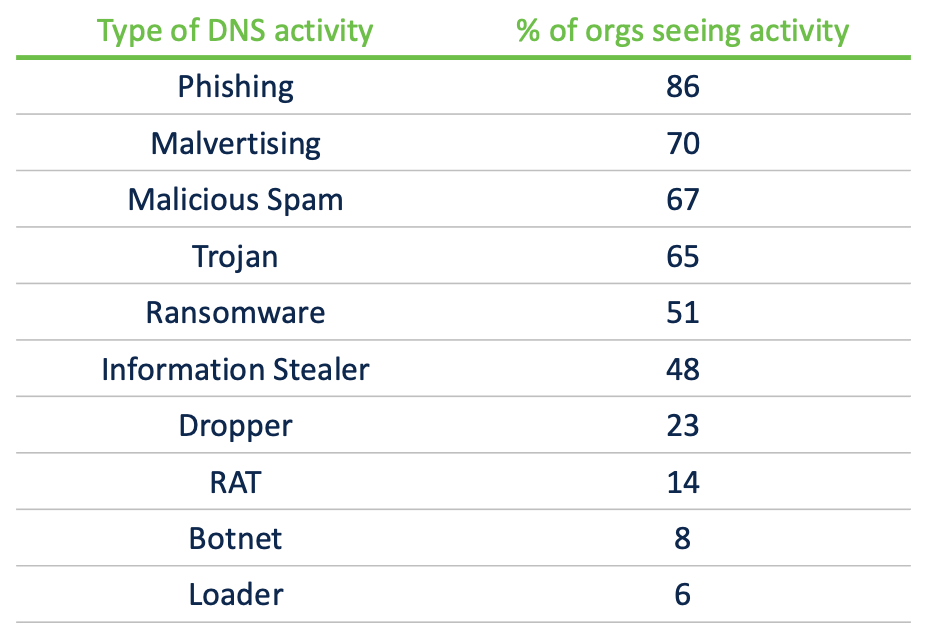

Výzkumníci z Cisco Umbrella, která denně zpracovává 620 miliard globálních DNS požadavků, vyplynulo, že za rok 2020:

- téměř v 90 % organizací se vyskytl alespoň jeden uživatel, který se pokusil připojit k phishingové stránce, pravděpodobně kliknutím na odkaz v e-mailu. Počet uživatelů přicházejících na phishingové stránky se mezi červnem a zářím zvýšil o 100 %, což souviselo s nárůstem aktivity malwaru Emotet.

- 51 % organizací narazilo na aktivitu související s ransomwarem.

- v 70 % organizací se nacházel uživatel, kterému se zobrazovaly škodlivé reklamy v prohlížeči.

- 48 % organizací zaznamenalo aktivitu malwaru, jehož cílem byla krádež citlivých dat.

„Příkladem škodlivé aktivity specifické pro rok 2020 je phishing spojený s tématem Covid-19. Pozorovatelným jevem nedávné doby je adaptace na novou architekturu M1 pro OSX adware. Významný dopad mělo také narušení infrastruktury EMOTET, což vidíme na datech z počátku roku 2021. Technologie vyvíjená v Cisco Cognitive Intelligence R&D centru v Praze využívá informace z podrobnější síťové telemetrie. Máme tak ještě více informací, než jaké jsou vidět v DNS provozu. Ty nám pak pomáhají lépe rozlišovat hrozby od legitimního provozu. Můžeme detekovat například njRAT nebo Sality,“ okomentoval trendy poslední doby Tomáš Macek, research manager R&D centra společnosti Cisco.

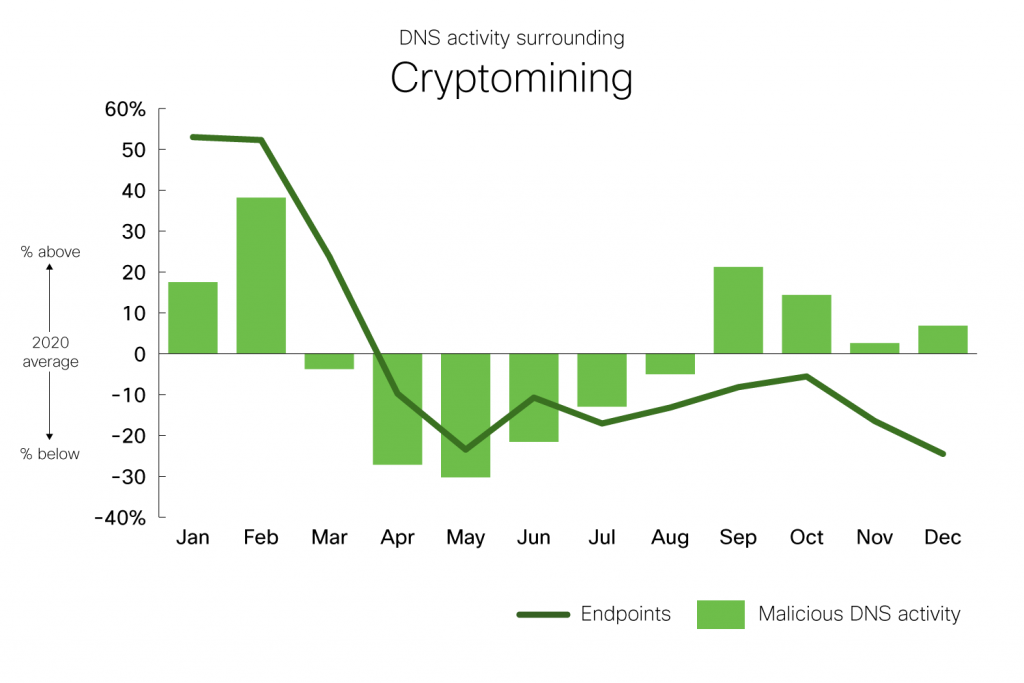

Nedovolený kryptomining rostl s hodnotou kryptoměn

Nedovolený kryptomining byl nejfrekventovanější na začátku roku. Jeho znovu narůstající aktivita, kterou lze zaznamenat koncem roku, se překrývá se zvyšující hodnotou kryptoměn. Jak se hodnota kryptoměn zvyšovala, rostla i četnost této aktivity.

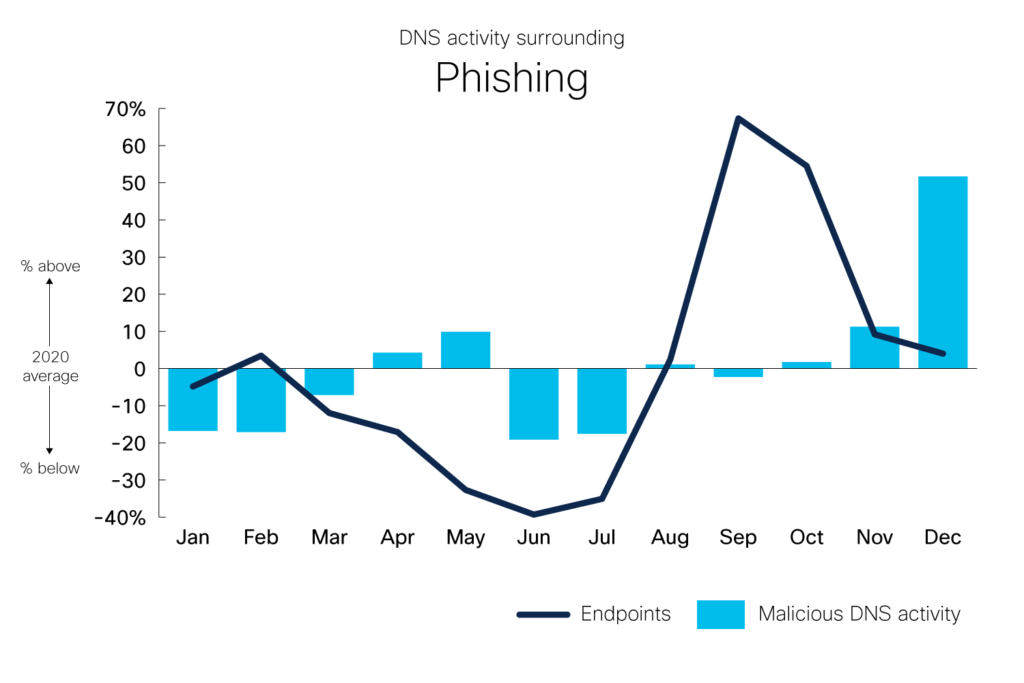

Phishing dominoval podzimním měsícům

DNS aktivita související s phishingem byla po celý rok poměrně stabilní, s výjimkou prosince, kdy kolem svátků došlo k nárůstu o 52 %. Pokud jde o počet koncových zařízení navštěvujících phishingové stránky, došlo během srpna a září k výraznému nárůstu.

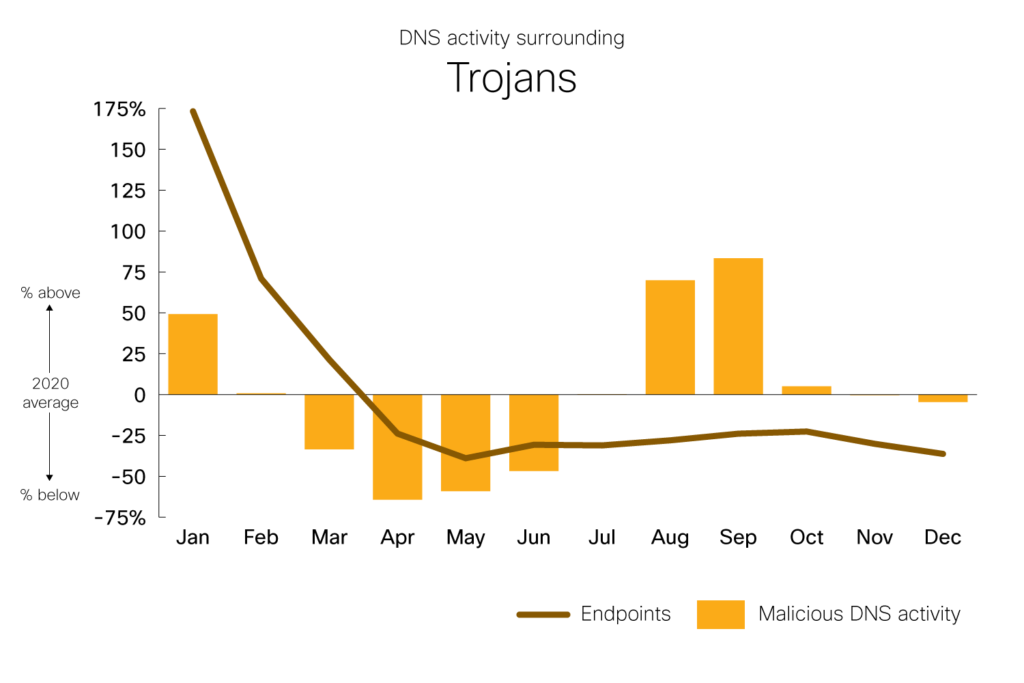

Trojské koně se vyskytovali převážně na webových stránkách

Trojský kůň na tom byl s aktivitou na začátku roku podobně jako nedovolený kryptomining. Neuvěřitelně vysoký počet koncových zařízení připojujících se k webům, obsahující trojského koně, byl z velké části způsoben hrozbami Ursnif/Gozi a IcedID, o nichž je známo, že spolupracují a následně se podílejí na útocích typu ransomware. Tyto samotné dvě hrozby v lednu tvořily 82 % trojských koní zaznamenaných na koncových zařízeních. Nadprůměrná lednová čísla byla však pravděpodobně spojena s „vánoční kampaní“ útočníků a postupně aktivita trojských koní klesala a stabilizovala se. Od konce července až do září byla více zaznamenávána aktivita trojského koně Emotet. Samotná tato hrozba je zodpovědná za vysoký nárůst škodlivé DNS aktivity a celkově se s Emotetem setkalo 45 % organizací.

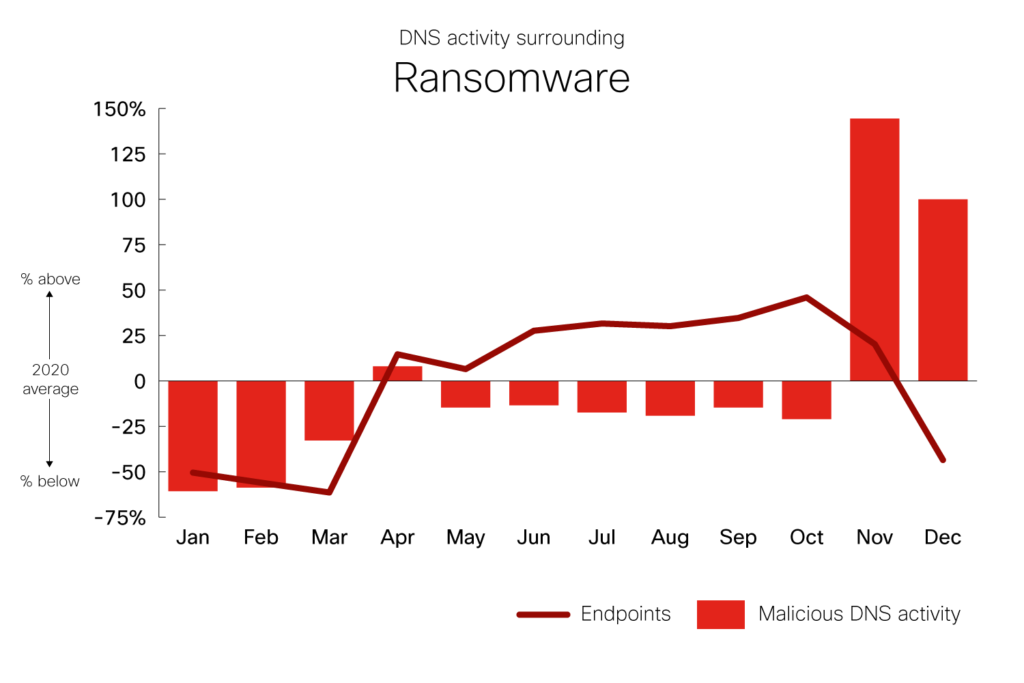

Ransomware a velké rozdíly ve výkupném

Po většinu roku dominovaly dvě hrozby typu ransomware. Počínaje dubnem se počet počítačů ohrožených ransomwarem Sodinokibi (REvil) významně zvýšil a jeho aktivita nadále rostla až do podzimu. Toto zvýšení bylo natolik zásadní, že se s touto hrozbou setkalo 46 % organizací. Druhá hrozba typu ransomware – Ryuk – byla do značné míry zodpovědná za nárůst aktivity v listopadu a prosinci. Přesto počet koncových zařízení připojujících se k doménám spojeným s Ryukem zůstal po celý rok relativně nízký a konzistentní. Sodinokibi má tendenci zasahovat velké množství koncových zařízení a vyžaduje menší výkupné, zatímco Ryuk kompromituje mnohem méně systémů a požaduje výrazně vyšší platby.

Co sektor, to jiná kybernetická hrozba

Firmy potřebují vědět, s jakými bezpečnostní problémy se s největší pravděpodobností setkají a jaký je jejich potenciální dopad. Například organizace z finančního sektoru mohou zaznamenat větší aktivitu týkající se krádeže citlivých dat. V technologickém sektoru lze převážnou většinu provozu DNS připsat dvěma druhům hrozeb: nedovolenému kryptominingu a phishingu. Kryptomining mohou často zaznamenat i společnosti působící ve výrobním sektoru. K této aktivitě se zde přidává také ransomware, což vypovídá o narůstajícím počtu zločinců, kteří na tyto organizace cílí s výhledem velkého výkupného. Organizace ve zdravotnickém průmyslu zase nejčastěji čelí trojským koním. Většinu těchto aktivit lze připsat Emotetu, což byl v roce 2020 nejčastější typ útoku na zdravotnická zařízení.

Řešením může být cloud

Zabezpečení dodávané v cloudu je rychlé a flexibilní, což umožňuje organizacím snadno se přizpůsobit neustále se měnícímu světu a technikám útoku a zároveň umožňuje bezproblémové připojení k aplikacím odkudkoli, což zaměstnanci nyní očekávají. Vynucením zabezpečení na úrovni DNS mohou organizace automaticky zastavit hrozby dříve, než se dostanou do sítě nebo koncových zařízení.